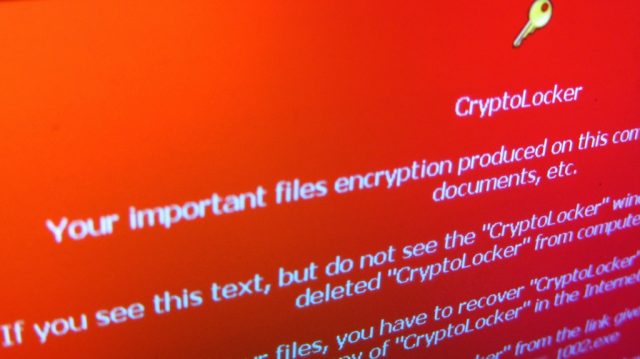

Cryptolocker es un notorio ejemplo del malware troyano que secuestra los archivos de los usuarios y les exige además el pago de un rescate a cambio de una contraseña. Sus primeras menciones datan de 2014, cuando se produjo el ataque coordinado a más de 500.000 usuarios.

En 2020, el criptolocker de rescate ya no es de amplia distribución. Sin embargo, el peligro no debe ser ignorado, tan pronto como los estafadores sigan utilizando este esquema que funciona y es altamente rentable para tomar dinero de personas inconscientes.

El nombre del virus básicamente describe sus propiedades. «Encripta» los archivos de su ordenador utilizando la clave de 2048 bits, que es imposible de descifrar o la fuerza bruta sin la clave privada que sólo el hacker conoce. Es un código extremadamente peligroso que es más fácil de evitar en lugar de deshacerse de él.

¿Cómo Puede Infectarse?

Tu correo electrónico probablemente se expone a menudo a todo tipo de mensajes de spam de los fraudes. Las cartas en cadena de la suerte, las princesas nigerianas y muchas otras personas sospechosas te piden que envíes tus contraseñas desde las páginas sociales y/o cuentas bancarias. El software de rescate Cryptolocker tiene una forma similar de infiltrarse en tu sistema.

Recibes un mensaje corto de cualquier compañía de entrega ampliamente conocida (FedEx, DHS, etc.), o incluso del servicio de atención al cliente de EPSON. El mensaje en sí mismo parece una notificación enviada automáticamente sobre el paquete/fax recibido. Sea cual sea el disfraz que los ciberdelincuentes elijan, siempre incluirá una petición para descargar el archivo ZIP adjunto, o para seguir el enlace para descargarlo de algún almacenamiento en la nube (por ejemplo, Dropbox).

La carta también puede contener el archivo WORD, pero el resultado será de todos modos el mismo. Tan pronto como guardes y abras el archivo, el programa EXE oculto se lanzará automáticamente, penetrando en tu sistema y dando inicio al script, que lentamente cifrará todos los datos de tu dispositivo.

¿Qué Hace Cryptolocker con el Sistema del Usuario?

Una vez que el virus Cryptolocker se activa, escanea todo su sistema para encontrar los tipos comunes de archivos (.DOC, .DOCX, .JPG, .XLS, .XLSX, .PDF y muchos otros). Después de acceder a tus datos, el código codifica continuamente los archivos que ha encontrado.

Por lo general, puede llegar a cualquier archivo de cualquier disco duro, así como a los archivos que almacena en una unidad de red. La posible amenaza que el código conlleva es difícil de sobreestimar, especialmente si hablamos de grandes empresas con una amplia red interna.

El proceso suele pasar desapercibido, ya que la principal tarea del virus es evitar la atención del usuario antes de que las consecuencias de su trabajo sean irrecuperables.

Una vez que Cryptolocker termina sus turbios planes, cambia el fondo de pantalla del ordenador infectado con la exigencia de pagar un rescate en cripto moneda, normalmente Bitcoin. Su tamaño puede variar – el troyano escanea sus datos personales para llegar a la moneda apropiada y convertirla en la cantidad de Bitcoin.

El virus lanza entonces un temporizador, normalmente durante 72 horas, durante las cuales el precio de la herramienta de desencriptación se mantiene alrededor de 2 BTC. Después de que el límite de tiempo haya pasado, el usuario todavía tendría la oportunidad de acceder a sus archivos, pero normalmente por un precio mucho más alto (~10 BTC).

Si no se toman medidas, el estafador amenaza con borrar la clave privada que posee, tras lo cual se perdería cualquier posibilidad de restaurar los archivos del usuario.

¿Cómo Detectar el Criptolocker de Rescate?

Es casi imposible detectar el troyano antes de que encripte completamente su sistema debido a su avanzado sistema de auto-preservación.

En primer lugar, el ejecutable guarda el código malicioso en el directorio clave en carpetas como AppData o LocalAppData. Luego, crea una tarea en un registro, gracias a la cual el programa se lanza automáticamente cada vez que se enciende el ordenador. Por último, pero no por ello menos importante, se auto-replica para asegurarse de que el proceso principal no se apague.

Todas estas medidas a menudo llevan a la situación en la que la infección se revela al usuario sólo cuando ya es demasiado tarde para detener el troyano. Además, las últimas versiones del virus Cryptolocker trataban de eliminar las copias de volumen sombra del sistema que permitían restaurar algunos archivos concretos sin pagar el rescate.

Los antivirus ofrecen la mejor protección contra este troyano. Sin embargo, si no tiene la posibilidad o el deseo de comprar protección automática, considere la posibilidad de descargar programas especiales de rastreo como Varonis Datalert, Netwrix, STEALTHbits, etc. Su objetivo principal es supervisar los procesos que tienen lugar en su ordenador y notificar al propietario sobre alguna actividad sospechosa (por ejemplo, más de 100 eventos completados en un minuto).

¿Cómo Eliminar el Criptolocker de su Dispositivo?

Si es consciente del hecho de que su ordenador está infectado, puede intentar desactivar el virus manualmente. Empiece por desconectar el equipo de todas las redes en las que esté involucrado, ya que podría impedir que el programa capture toda la red de su organización.

Luego, descargue el Explorador de programas o una aplicación similar que mostrará todos los procesos ocultos que se realizan en su equipo. Apague ambas actividades de Cryptolocker haciendo clic en la opción «Kill Tree».

No olvide limpiar su registro de ejecución automática. Luego, encuentre el archivo original en un disco duro, y que lo sea – sus datos escaparon al destino de ser borrados completamente.

Sin embargo, si alguno de los pasos ha desencadenado la etapa final del troyano (demanda de rescate), aún tiene la posibilidad de no dejar que los fraudes ganen. Se pudo hacer gracias a la compañía holandesa Fox-IT, que descompuso una cantidad colosal de datos y vino con la primera versión de la herramienta de descifrado Cryptolocker.

Ahora tiene una amplia variedad de sucesores más recientes y efectivos. Revise nuestra lista de antiviruses gratuitos.

5 Consejos Básicos de Seguridad para Proteger sus Dispositivos del Rescate

- No descargue NINGÚN archivo de las fuentes desconocidas a menos que esté 100% seguro de que son seguras.

- Acostúmbrese a hacer una copia de seguridad de sus archivos esenciales, ya que las copias de seguridad posteriores pueden utilizarse para restaurar sus datos críticos.

- En caso de que su ordenador esté conectado a una red, intente implementar un modelo de mínimos privilegios, gracias al cual sólo se infectaría una unidad en lugar de todos los ordenadores de la organización.

- Deshabilite la descarga automática de archivos de Internet, así como una función predeterminada que oculta las extensiones de los archivos.

- Utilice un antivirus fiable que impida que Cryptolocker golpee su PC.

Video Tutorial de Rescate de CryptoLocker: Lo que necesitas saber